Security Management Server and Firewall Commands

https://sc1.checkpoint.com/documents/R77/CP_R77_Gaia_AdminWebAdminGuide/80898.htm

2018年4月11日水曜日

2017年3月7日火曜日

2016年12月26日月曜日

sam_server (SAM サーバー)

OPSEC Suspicious Activity Monitoring (SAM)

sam_server auth_port 18183

sam_allow_remote_requests no

Thanks...

http://publib.boulder.ibm.com/tividd/td/TRM/GC32-0703-01/ja_JA/HTML/user144.htm

sam_server auth_port 18183

sam_allow_remote_requests no

Thanks...

http://publib.boulder.ibm.com/tividd/td/TRM/GC32-0703-01/ja_JA/HTML/user144.htm

2016年12月8日木曜日

CheckPoint 用語

1. CMA …Customer Management Add-On

筐体が単一の場合はSmartDashboard 、SmartCenter、SmartConsole、のイメージ

2. CLM …Customer Log Module Check Point Manager

筐体が単一の場合はSmartView Tracker、SmartLog、SmartConsole、SmartCenter、のイメージ

3. LEA …Log Extraction API

CheckPoint ではOPSEC LEA を利用しています

4. ELA …Event Logging API

ログ・イベントの収集、統合管理 方法、サーバ

筐体が単一の場合はSmartDashboard 、SmartCenter、SmartConsole、のイメージ

2. CLM …Customer Log Module Check Point Manager

筐体が単一の場合はSmartView Tracker、SmartLog、SmartConsole、SmartCenter、のイメージ

3. LEA …Log Extraction API

CheckPoint ではOPSEC LEA を利用しています

4. ELA …Event Logging API

ログ・イベントの収集、統合管理 方法、サーバ

2016年7月29日金曜日

opsec_pull_cert

opsec_pull_cert -h [CMAIP] -n [OPSEC-Obj] -p [ONETIMEPASSWORD] -o [OUTPUTFILE<opsec.p12>]

./opsec_pull_cert -h xxx.xxx.xxx.xxx -n ABCDEFG -p xxxxxxx -o opsec.p12

動きはCMAとOPSECオブジェクトの名前とonetimeパスワードを使用し、CMAから"ICA_CRL0.crl"の情報の入った証明書を持ってくる

コマンドを実行すると tcp/18210 で通信する

(tcpdump 確認済み)

出力されたファイルを念のため確認(見える範囲の文字で設定に間違いがないか)

strings opsec.p12

od -Ax -tx1z opsec.p12

hexdump -C opsec.p12

xxd opsec.12

CRL(Certificate Revocation List)とは・・・証明書失効リスト

Sample error

SIC Error for lea: Could not retrieve CRL..

./opsec_pull_cert -h xxx.xxx.xxx.xxx -n ABCDEFG -p xxxxxxx -o opsec.p12

Opsec error. rc=-1 err=-93 The referred entity does not exist in the Certificate Authority

●IP間違うと反応が遅い/無い

./opsec_pull_cert -h xxx.xxx.xxx.xxx -n ABCDEFG -p xxxxxxx -o opsec.p12

https://supportcenter.checkpoint.com/supportcenter/portal?eventSubmit_doGoviewsolutiondetails=&solutionid=sk11544

※証明書のCRL配布ポイント(CRLDP)拡張には該当CRLのURLが含まれ、これにより証明書の検証時に正しいCRLが取り込まれます。

Thanks...

http://dl3.checkpoint.com/paid/f4/CheckPoint_R65_SmartCenter_AdminGuide_J.pdf?HashKey=1453122429_1d61e913ca5af7610dfae4085c8fc6df&xtn=.pdf

./opsec_pull_cert -h xxx.xxx.xxx.xxx -n ABCDEFG -p xxxxxxx -o opsec.p12

動きはCMAとOPSECオブジェクトの名前とonetimeパスワードを使用し、CMAから"ICA_CRL0.crl"の情報の入った証明書を持ってくる

コマンドを実行すると tcp/18210 で通信する

(tcpdump 確認済み)

出力されたファイルを念のため確認(見える範囲の文字で設定に間違いがないか)

strings opsec.p12

od -Ax -tx1z opsec.p12

hexdump -C opsec.p12

xxd opsec.12

CRL(Certificate Revocation List)とは・・・証明書失効リスト

Sample error

SIC Error for lea: Could not retrieve CRL..

./opsec_pull_cert -h xxx.xxx.xxx.xxx -n ABCDEFG -p xxxxxxx -o opsec.p12

Opsec error. rc=-1 err=-93 The referred entity does not exist in the Certificate Authority

●IP間違うと反応が遅い/無い

./opsec_pull_cert -h xxx.xxx.xxx.xxx -n ABCDEFG -p xxxxxxx -o opsec.p12

https://supportcenter.checkpoint.com/supportcenter/portal?eventSubmit_doGoviewsolutiondetails=&solutionid=sk11544

※証明書のCRL配布ポイント(CRLDP)拡張には該当CRLのURLが含まれ、これにより証明書の検証時に正しいCRLが取り込まれます。

Thanks...

http://dl3.checkpoint.com/paid/f4/CheckPoint_R65_SmartCenter_AdminGuide_J.pdf?HashKey=1453122429_1d61e913ca5af7610dfae4085c8fc6df&xtn=.pdf

2016年4月12日火曜日

opsec_pull_cert

# ./opsec_pull_cert

CheckPoint 2001. Getting an object's certificate. Works once per certificate.

Usage: opsec_pull_cert -h host -n object-name -p passwd [-o cert_file] [-od dn_file]

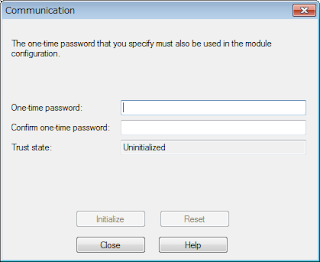

-p is the one-time-password given in the SmartDashboard when defining this entity.

-o is for the output certificate file. default is "($OPSECDIR/)opsec.p12".

-od is for the output sic name (one line text file).

A relative path filename will be concatenated to OPSECDIR env variable (if exists).

CheckPoint 2001. Getting an object's certificate. Works once per certificate.

Usage: opsec_pull_cert -h host -n object-name -p passwd [-o cert_file] [-od dn_file]

-p is the one-time-password given in the SmartDashboard when defining this entity.

-o is for the output certificate file. default is "($OPSECDIR/)opsec.p12".

-od is for the output sic name (one line text file).

A relative path filename will be concatenated to OPSECDIR env variable (if exists).

2016年2月17日水曜日

2016年1月18日月曜日

Check Point - [Something]

A Quick Guide to Check Points OPSEC LEA

https://www.fir3net.com/Firewalls/Check-Point/a-quick-guide-to-checkpoints-opsec-lea.htmlCheck Point - How to Reset SIC

https://www.fir3net.com/Firewalls/Check-Point/checkpoint-how-to-reset-sic.htmlCheck Point Commands

https://www.fir3net.com/Firewalls/Check-Point/checkpoint-commands.htmlGAIA CLISH Commands

https://www.fir3net.com/Firewalls/Check-Point/gaia-clish-commands.htmlGood Note

http://dl3.checkpoint.com/paid/f4/CheckPoint_R65_SmartCenter_AdminGuide_J.pdf?HashKey=1453122429_1d61e913ca5af7610dfae4085c8fc6df&xtn=.pdfThanks...

https://www.fir3net.com/Firewalls/Check-Point/

Trust state

2015年10月23日金曜日

Check Point SICの確認方法

cpca_client lscert -kind SIC

C:\Documents and Settings\XXXXXX>cpca_client lscert -kind SIC

Operation succeeded. rc=0. 3 certs found.

Subject = CN=xxxxxxxxxx,O=xxxxxxxxxx..xxxxxx

Status = Valid Kind = SIC Serial = xxxxx DP = 0

Not_Before: Wed Jul 29 18:13:18 2015 Not_After: Tue Jul 28 18:13:18 2020

Subject = CN=xxxxxxxxxx,O=xxxxxxxxxx..xxxxxx

Status = Valid Kind = SIC Serial = xxxxx DP = 0

Not_Before: Wed Jul 29 18:13:18 2015 Not_After: Tue Jul 28 18:13:18 2020

Subject = CN=xxxxxxxxxx,O=xxxxxxxxxx..xxxxxx

Status = Pending Kind = SIC Serial = xxxxx, OTP validity = none

Not_Before: N/A Not_After: Mon Jan 6 19:25:15 2025

Subject = CN=xxxxxxxxxx,O=xxxxxxxxxx..xxxxxx

Status = Expired Kind = SIC Serial = xxxxx, OTP validity = none

Not_Before: N/A Not_After: Mon Jan 6 19:25:15 2025

Subject = CN=xxxxxxxxxx,O=xxxxxxxxxx..xxxxxx

Status = Revoked Kind = SIC Serial = xxxxx, OTP validity = none

Not_Before: N/A Not_After: Mon Jan 6 19:25:15 2025

--------------------

Status = Revoked (失効)

Status = Expired (期限切れ)

Status = Valid (正当な)

Status = Pending (保留中)

2012年11月7日水曜日

HA module not started.

# cphaprob state

A module not started.

# cphaprob -a if

HA module not started.

# cphaprob list

Registered Devices:

Device Name: Synchronization

Registration number: 0

Timeout: none

Device Name: Filter

Registration number: 1

Timeout: none

# fw hastat

HOST NUMBER HIGH AVAILABILITY STATE MACHINE STATUS

localhost HA not installed

Thanks...

http://firewallengineer.wordpress.com/2012/05/02/solved-how-to-start-check-point-high-availability-cpha-module/

Thanks...

http://firewallengineer.wordpress.com/2012/05/02/solved-how-to-start-check-point-high-availability-cpha-module/

NOKIA Checkpoint command コマンド 覚書

#時間の確認

date

#VRRPの確認

clish -c "show vrrp"

#ルーティングテーブルの確認

clish -c "show ip route"

#同期のステータス確認

cphaprob state

#arpの確認

arp -a

#現在のコネクション数の確認

fw tab -t connections -s

#最大コネクション数の確認

fw tab -t connections | grep limit

#なんだっけ?コネクション系

fw tab -t connections | more

#CPUやメモリの利用率の確認

ps -aux

#現在当たってるポリシーの確認

fw stat

#なんだろ証明署の発行ステータス

cat $CPDIR/log/cpd.elg | tail

certificate not before #証明書が発行された日

certificate not after #現行証明書の有効期限(5年デフォルト)

renew time #証明書の更新日時

#なんだっけ?

cplic print -x

#CPUモデルの確認

ipsctl hw:cpu:0:model

#CPUクロックスピードの確認 (単位:Hz)

ipsctl hw:cpu:0:freq

#HDDモデルの確認

ipsctl hw:disk:wd:0:model

#HDD容量の確認

ipsctl hw:disk:wd:0:capacity

#FWポリシーを抜く

fw unloadlocal

※検証でFWのルールのせいで?の確認には良いが、本番環境ではNG

#snmpwalk

snmpwalk -v 2c -c <コニュニティ名> <IPアドレス>

#cpstart

#cpstop

※これも危険

#インターフェースのクラスタ状態の確認?

cphaprob -a if

#cphaprob list

#cpstat ha

#cpstat -f all ha

Thanks...

https://www.fir3net.com/Firewalls/Check-Point/checkpoint-commands.html

date

#VRRPの確認

clish -c "show vrrp"

#ルーティングテーブルの確認

clish -c "show ip route"

#同期のステータス確認

cphaprob state

#arpの確認

arp -a

#現在のコネクション数の確認

fw tab -t connections -s

#最大コネクション数の確認

fw tab -t connections | grep limit

#なんだっけ?コネクション系

fw tab -t connections | more

#CPUやメモリの利用率の確認

ps -aux

#現在当たってるポリシーの確認

fw stat

#なんだろ証明署の発行ステータス

cat $CPDIR/log/cpd.elg | tail

certificate not before #証明書が発行された日

certificate not after #現行証明書の有効期限(5年デフォルト)

renew time #証明書の更新日時

#なんだっけ?

cplic print -x

#CPUモデルの確認

ipsctl hw:cpu:0:model

#CPUクロックスピードの確認 (単位:Hz)

ipsctl hw:cpu:0:freq

#HDDモデルの確認

ipsctl hw:disk:wd:0:model

#HDD容量の確認

ipsctl hw:disk:wd:0:capacity

#FWポリシーを抜く

fw unloadlocal

※検証でFWのルールのせいで?の確認には良いが、本番環境ではNG

#snmpwalk

snmpwalk -v 2c -c <コニュニティ名> <IPアドレス>

#cpstart

#cpstop

※これも危険

#インターフェースのクラスタ状態の確認?

cphaprob -a if

#cphaprob list

#cpstat ha

#cpstat -f all ha

Thanks...

https://www.fir3net.com/Firewalls/Check-Point/checkpoint-commands.html

登録:

投稿 (Atom)